Deutsche YouTuber von internationalem Krypto-Betrug betroffen

Es ist Hackern gelungen, in nur sieben Stunden 400K US-Dollar zu generieren. Genutzt haben die Hacker für diesen Betrug die YouTube Kanäle bekannter YouTuber genutzt. Immer mehr betroffene Kanalbetreiber vermuten, dass YouTube selbst oder ein Mitarbeiter von YouTube am Betrug beteiligt ist.

Viele Menschen haben von dem Angriff erst Wochen oder Monate später gehört, denn wer sich nicht stetig mit dem Thema Blockchain-Technologie und Kryptowährungen beschäftigt und entsprechende Videos auf YouTube schaut, kam mit dem Scam gar nicht in Kontakt.

Was war passiert?

Am 23. Januar 2022 ist es Hackern gelungen, die Konten von Dutzenden von Kryptowährung-YouTubern und Kryptowährungsbörsen zu hacken. Die Hacker posteten nicht autorisierte Videos mit Text, der die Zuschauer anwies, Geld an das Wallet der Hacker zu senden.

Die Hacks finden teilweise immer noch statt, deutsche Kanäle wurden unter anderem in der Nacht von Ostersonntag auf Ostermontag angegriffen. Warum Hacker sich gern für Wochenenden und Feiertage konzentrieren, wird in diesem Bericht noch geklärt.

Die Videos wurden weltweit ohne Erlaubnis der Kanalbetreiber gepostet, einige YouTuber haben den Betrug sofort mitbekommen, anderen ist das Video hingegen erst Stunden später aufgefallen.

Zahlreiche Youtuber in Deutschland wurden gehacked

Die Zuschauer wurden in den Videos aufgefordert „USDT/USDC/BNB/ETH“ an eine in der Videobeschreibung aufgeführte Wallet-Adresse im Austausch gegen eine neue Kryptowährung namens „OWCY“ zu senden.

Glücklicherweise ist es Betreibern wie Michael Gu vom Boxminig YouTube-Kanal gelungen, das Video innerhalb von wenigen Minuten zu löschen und die Abonnenten über den Betrugsversuch zu informieren. Nach internen und offiziellen Recherchen von YouTube, Google und YouTube-Kanalbetreibern wurden mehrere Quellen für den Betrug ausgemacht.

Einerseits wird vermutet, dass YouTube selbst oder ein Mitarbeiter hinter dem Angriff steckt, andererseits wird vermutet, dass auch Hacker aus Russland für den Scam-Angriff verantwortlich sein könnten.

Es wurden Kanäle von international bekannten Prominenten gehacked

Betroffen von dem Scam-Angriff waren nicht nur deutsche YouTube-Grüßen wie Julien Zheng Zheng Kho Budorovits, besser bekannt unter dem Pseudonym „Julien Bam“. Auch der verstorbene Reckful und andere YouTuber und Twitch-Streamer wie Fedmyster waren vom Angriff betroffen.

Zu den weltweit bekanntesten YouTube Kanälen, die für den Betrug genutzt wurden gehören BitBoy Crypto, Altcoin Buzz, Box Mining, Floyd Mayweather, Ivan on Tech. Zudem wurden auch die YouTube Kanäle indischer Kryptowährungsbörsen wie CoinDCX, WazirX und Unocoin angegriffen.

Vielen Streamern ist es gelungen das, ohne Erlaubnis eingespielte Video schnell wieder zu löschen, es gibt jedoch auch YouTube-Streamer, die Tage auf die Wiederherstellung ihrer Konten warten mussten.

Von Julien Bam beispielsweise wurden alle drei Kanäle auf YouTube gehackt und für die Verbreitung des Scam Videos genutzt. Er selbst konnte nicht auf die Konten zugreifen, denn hat er seinen PC hochgefahren, hatte der Hacker offensichtlich sofort erneuten Zugriff auf alle Daten inklusive geänderter Passwörter.

Juliens Kollegen fanden mehr als 170 Trojaner auf seinen PCs, davon allein auf seinem Haupt PC etwa die Hälfte, die für das sogenannte Mining, also Schürfen, von Kryptowährungen zuständig waren. Es wurden also nicht nur die YouTube Kanäle für die Verbreitung der Videos genutzt. Die Hacker haben auch die PCs selbst genutzt und konnten so in wenigen Stunden viel Geld mit minimalem Aufwand generieren.

So gehen die Hacker vor

Julien Bam und Team arbeiteten mit YouTube USA zusammen, um der Ursache auf den Grund zu gehen und eine Lösung zu finden und selbst YouTube konnte keine klaren Angaben dazu machen, wann die Trojaner aufgespielt werden und wie sie funktionieren, um den Scam umzusetzen.

Offensichtlich werden die Trojaner jedoch zu einem bestimmten Zeitpunkt aktiviert und führen viele Schritte automatisiert durch. Sie übernehmen dafür die Kontrolle über sämtliche YouTube Kanäle des Streamers, löschen die vorhanden Videos, benennen den Kanal um und spielen das Scam Video ein. Oft lassen sie das Scam-Video sogar in Dauerschleife auf dem Kanal abspielen.

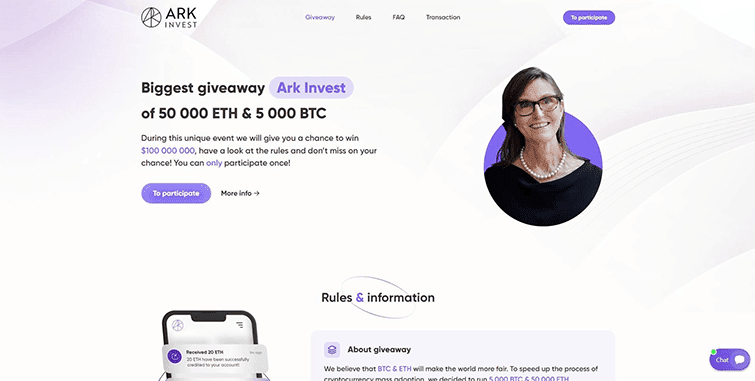

Screenshot einer vermeintlich legitimen Webseite

Vom eigentlichen YouTube-Kanal bleiben nur die Abonnenten und umso mehr Abonnenten ein Kanal hat, umso vielversprechender ist er für die Hacker. Im Video werden oft bekannte Größen wie Elon Musk (Tesla Chef), Vitalik Buterin (Ethereum Mitentwickler) und Jonny Depp genutzt, um die Aufmerksamkeit der Zuschauer auf sich zu ziehen.

Die Zuschauer werden im Video aufgefordert, eine Einzahlung auf ein Kryptowährung-Wallet zu tätigen, um bei der Entwicklung einer ganz neuen Kryptowährung mitzuwirken. Der angebliche Lohn ist die Rückzahlung in doppelter Höhe.

Wer also beispielsweise ein Bitcoin hin zusteuert, bekommt in wenigen Tagen 2 Bitcoins zurück. Obwohl ähnliche Scams weltweit bekannt sind, sind viele Menschen auf den Betrug hereingefallen, sodass die Hacker an einem Tag in nur 7 Stunden 400K US-Dollar generieren konnten.

Welche vertrauensfördernde Maßnahmen wurden genutzt?

Um die Videos noch interessanter zu machen und vertrauenswürdig erscheinen zu lassen, nutzen die Hacker sogenannte „Trust Clues“. Bei Trust Clues handelt es sich um eine Art „vertrauenswürdiger Hinweise“, das bedeutet es werden Merkmale integriert, die das Vertrauen der Zuschauer wecken sollen.

Bei dem YouTube-Scam handelte es sich in der Mehrzahl um Trust Clues, die bekannte Persönlichkeiten integrieren. In vielen Videos ist daher nicht nur Elon Musk zu finden, sondern auch Vitalik Buterin oder Schauspieler wie Jonny Depp.

Musk gehört weltweit zu den bekanntesten Menschen und wird oft sogar als Genie und Zukunftsvisionär bezeichnet, da ist es nur verständlich, dass viele Menschen, die zwar schon von Musk gehört haben, aber noch nie mit Scam zu tun hatten an das Gute glauben und ihre Chance nicht verstreichen lassen wollen.

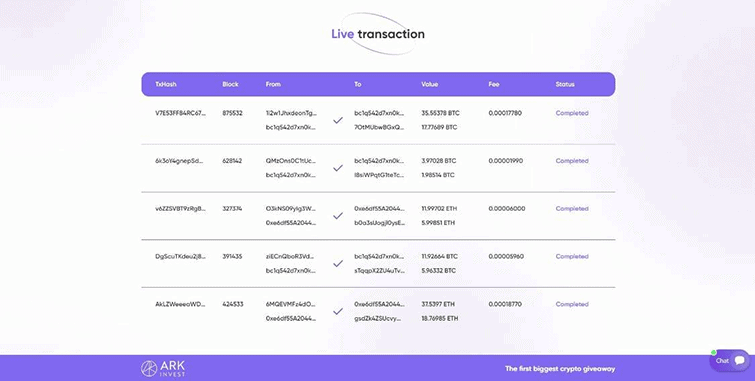

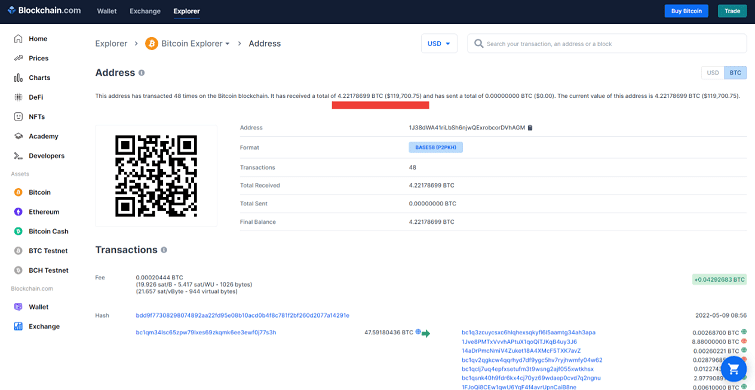

Durch die Anzeige der Wallets sollte Vertrauen gefördert werden

Auch der Softwareentwickler und Mitentwickler von Ethereum, eine der weltweit bekanntesten Kryptowährungen, Vitalik Buterin kommt da genau richtig, um unerfahrene Internet- und Kryptowährung-Nutzer zu locken.

Teilweise wurde auch der im Prozess von Depp gegen Amber Heard genutzt, um die Aufmerksamkeit der Zuschauer auf sich zu ziehen. Denn YouTube-Kanäle, die zwar viele Abonnenten haben, sich mit dem Thema Blockchain Technologie und Kryptowährung gar nicht beschäftigen, haben in der Mehrzahl auch keine Zuschauer, die sich mit dem Thema auskennen.

Aus diesem Grund muss eine andere „Masche“ beziehungsweise eine andere Persönlichkeit her, die vielen Menschen bekannt ist und brandaktuell in allen Medien zu finden ist.

Haben Betroffene die Möglichkeit Geld zurück zu bekommen?

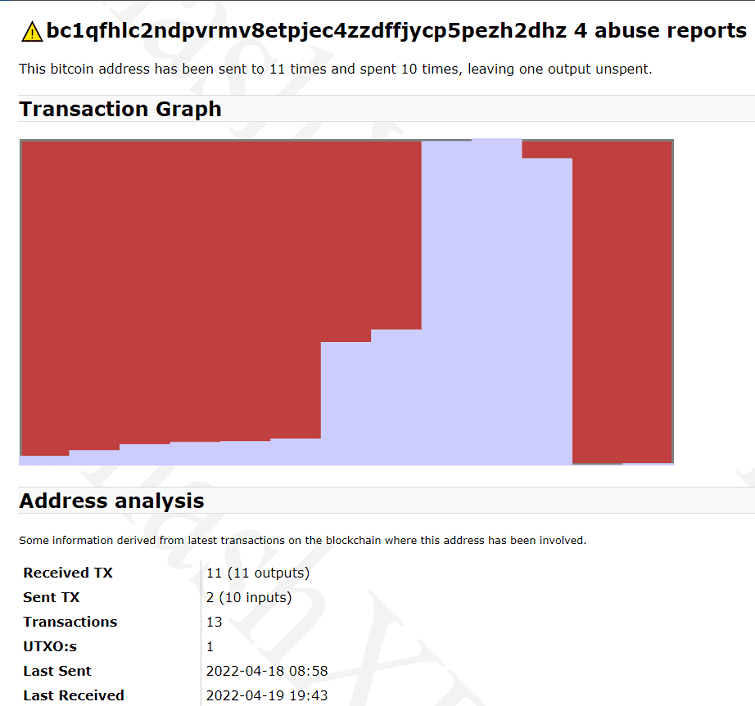

Haben Zuschauer erst Kryptowährungen an das angegebene Wallet gesendet, stehen die Chancen eher schlecht, die Kryptowährung zurückzubekommen. Auf die freiwillige Rückzahlung der Hacker können die Nutzer zumindest lange warten, denn haben die Hacker erst genug Gewinn generiert sind sie weg.

In der Regel werden die eingezahlten Kryptowährungen an andere Wallets gesendet und verschwinden schnell in den Tiefen des Internets, sodass nicht mehr nachvollzogen werden kann, wo die Kryptowährungen abgeblieben sind.

Die Grafik zeigt, dass das Empfängerwallet in kurzer Zeit leer geräumt wurde

Selbst wenn betroffene Menschen schnell hinter den Betrug kommen und eine Anzeige machen, ist es schwer, die freiwillig gezahlte Kryptowährung wieder zurückzubekommen, da weder ein Vertrag besteht noch andere Wege genutzt wurden, um das Geschäft festzuhalten.

Wann laufen die meisten Streams?

Es konnte bereits nach den ersten Angriffen ein Faktor erkannt werden, an den sich offensichtlich die Mehrzahl der Hacker zu halten scheint. Die Videos werden bevorzugt am Wochenende oder an Feiertagen eingespielt.

Es scheint darauf zurückzuführen zu sein, dass am Wochenende und an Feiertagen viele YouTube Mitarbeiter freihaben und der Support nur bedingt besetzt ist. Werden dann mehrere Kanäle zur gleichen Zeit angegriffen haben Streamer und die YouTube Mitarbeiter nur eingeschränkte Möglichkeiten schnell und effektiv auf allen Kanälen zu handeln.

Dies wiederum bedeutet, dass sich die Hacker so Unmengen Zeit verschafft haben, um so viele Opfer wie möglich zu finden, bevor die Videos gelöscht werden konnten und die ursprünglichen Daten und Videos der Kanäle wieder hergestellt worden.

Die Konten vom deutschen YouTuber Julien Bam wurden in der Nacht von Ostersonntag auf Ostermontag gehackt, wodurch sich die Hacker gleich dreifachen Vorteil verschafften. Die ersten Hinweise auf den Hacker-Angriff erhielt Bam laut eigener Aussage morgens um 5 Uhr von bekannten YouTube Kollegen.

Googles Reaktion auf den Betrug

Google arbeitet bereits seit ein paar Jahren an der Verbesserung der Sicherheit, denn oft liegt der Ursprung solcher Hacker-Angriffe in dem Versenden und Öffnen von E-Mails mit Anhang oder Link. Wurden die Mails erst versendet und geöffnet, werden Trojaner, Cookie Theft Malware oder andere Programme auf den Computer des Empfängers gespielt und die Hacker haben jederzeit Zugriff auf das System.

In Bezug auf die aktuellen Angriffe scheint es als wurden Hacker in einem Forum rekrutiert, um ein möglichst großes und erfahrenes Team zusammenzustellen und den Gewinn so zu maximieren. Google hat bereits im Jahr 2021 starke Veränderungen in Gmail Bereich vorgenommen und konnte den Erfolg der Hacker mit Phishing-Angriffen so, laut eigener Aussage, um ganze 99,6 % verringern.

Dies bedeutet, aber nicht, dass die Angriffe damit weniger werden, sondern dass die Hacker vorerst auf andere E-Mail-Anbieter zurückgreifen und ihre Fähigkeiten und Programme ebenfalls weiterentwickeln, um auch Gmail-Konten erneut für diese Art der Angriffe nutzen zu können.

Wer soll hinter dem Betrug stecken?

Es gibt verschiedene Vermutung, wer hinter dem Angriff auf die YouTube Konten stecken soll. Einerseits wird angenommen, dass YouTube selbst oder ein Mitarbeiter hinter den Angriffen stecken könnten und andererseits wird davon ausgegangen, dass es sich um eine Gruppe von Hackern handelt.

Glaubt man der Hackergruppe-Variante soll es sich um eine Gruppe handeln, die in einem russischen Forum weitere Hacker rekrutierte, um so ein möglichst großes und erfahrenes Team zusammenzustellen.

Aufgabe der rekrutierten Hacker war es demnach lohnende YouTube-Kanäle ausfindig zu machen und diese per Cookie Theft Malware zu infizieren. Ist dies erst gelungen, wurden die Kanäle angepasst und entweder für das Streamen von Scam-Videos genutzt oder in einschlägigen Foren zu einem Preis zwischen 3 US-Dollar und 4.000 US-Dollar verkauft.

Aufgabe der rekrutierten Hacker war es demnach lohnende YouTube-Kanäle ausfindig zu machen und diese per Cookie Theft Malware zu infizieren. Ist dies erst gelungen, wurden die Kanäle angepasst und entweder für das Streamen von Scam-Videos genutzt oder in einschlägigen Foren zu einem Preis zwischen 3 US-Dollar und 4.000 US-Dollar verkauft.

Der Preis ist dabei abhängig von der Anzahl der Abonnenten und davon, wie gut der YouTube-Kanal dafür geeignet ist, Livestreams und Krypto-Betrugsprojekte durchzuführen. Im Normalfall werden dem Käufer dann die Zugangsdaten des gekauften Kontos zugeschickt.

Welche Wallets haben Krypto empfangen?

Versendet werden sollten die erbetenen Kryptowährungen auf Binance-Smart-Chain-Wallets. Bei diesen Wallets handelt es sich um die offiziellen Kryptowährung-Wallets von Binance, die es ermöglichen Zugriff auf BC, BSC und Ethereum zu haben.

Insgesamt konnten die Hacker über 100.000 US Dollar erbeuten

Das Beste an diesen Konten ist, dass sie sowohl für den Handel mit NFTs genutzt werden können als auch für Yield-Farming, um ein passives Einkommen zu generieren. Aus diesem Grund sind diese Art Wallets auch beliebt bei den Hackern, da sie es ihnen ermöglichen, die Wallets für verschiedene Betrugsmaschen zu nutzen.

Angegeben wurden in den verschiedenen Videos verschiedene Binance-Smart-Chain-Wallets, sodass, selbst wenn der Scam auf einem Kanal schnell aufflog und die eingezahlten Kryptowährungen aus dem Weg geschafft werden mussten der Scam auf den anderen Kanälen problemlos weiterlaufen konnte.

Was ist ein Cookie Theft?

Bei Cookie Theft handelt es sich um eine Session Hijacking-Taktik, die den Zugriff auf ein fremdes Benutzerkonto ermöglicht. Auch bekannt als „Pass-the-Cookie-Attack ermöglicht es diese Methode jedem Angreifer schnell und relativ unkompliziert, die gespeicherten Session-Cookies seines Opfers zu kopieren und zu nutzen.

Der Hacker stiehlt dafür die Sitzungs-ID seines Opfers, in diesem Fall des YouTube-Kanal-Betreibers, und fälscht das persönliche Cookie im selben Netzwerk. Genutzt werden für diesen Prozess am häufigsten zwei Vorgehensweisen:

- Indem ein Nutzer dazu verleitet wird, auf einen schädlichen Link mit einer voreingestellten Sitzungs-ID zu klicken

- Durch Stehlen des aktuellen Sitzungscookies

Am beliebtesten ist diese Art des Hackens, wenn sich ein Nutzer über ein ungeschütztes öffentliches Wi-Fi-Netzwerk einwählt, da der Angriff in diesem Fall besonders einfach ist.

Genutzt werden kann diese Methode mit etwas mehr Aufwand jedoch auch, wenn der Kanal-Betreiber sich über sein Heim-Netzwerk einwählt. Oft werden dann Trojaner genutzt, um den PC auf die Cookie Theft Malware vorzubereiten.

Selbst wenn die Anmeldeinformationen während der Übertragung verschlüsselt werden, kann ein Hacker die Sitzungs-ID und die übertragenen Daten stehlen und die Sitzung entführen.

Wie kann sich ein gewöhnlicher Nutzer gegen Cookie Theft absichern?

Der Schutz der persönlichen Daten vor Cookie Theft Malware ist für Menschen, die für Hacker nicht besonders interessant sind, gar nicht so schwer. Hacker interessieren sich eher für Menschen, die ihnen einen relativ großen Nutzen bringen.

Einem gewöhnlichen Nutzer ist daher einfach nur zu empfehlen sich nicht bei ungeschützten öffentlichen Wi-Fi-Hotspots anzumelden und verdächtige E-Mails oder Pop-ups mit Aufforderungen einen Link oder Anhang zu öffnen oder die persönliche Sitzung-ID zu bestätigen schnellstmöglich und ungeöffnet zu löschen und seinen E-Mail-Anbieter über den Erhalt zu informieren.

Unachtsamkeit im öffentlichen Raum kann schnell sehr teuer werden

Kommt die Information, egal ob per Pop-up oder E-Mail von der Bank oder einem anderen bekannten Anbieter/Unternehmen, ist zu empfehlen auch dort eine Meldung zu machen, sodass weitere Phishing-Versuche verhindert werden können.

Des Weiteren ist zu empfehlen weder Benutzernamen noch Passwörter auf dem PC, Tablet oder Mobiltelefon zu speichern und die Cookies regelmäßig zu löschen. Fremden sollte der Zugriff auf den PC oder in das Heimnetzwerk nur dann gewährt werden, wenn es sich um einen technischen Mitarbeiter des PC-Herstellers oder des Wi-Fi-Anbieters handelt.

Enormer finanzieller Schaden & Vertrauensverlust

Die Hacker scheinen Anfang des Jahres 2022 einen Großangriff gestartet zu haben und sind damit sehr erfolgreich gewesen. Bis in den April erfolgten weitere größere Angriffe, sodass immer mehrere Konten bekannter YouTuber gleichzeitig gehackt wurden.

Auch wenn damit zu rechnen ist, dass diese Art der Betrugsmaschen leicht abnimmt, werden immer neue Techniken entwickelt, um möglichst viele Menschen zu betrügen. Basieren werden auch die zukünftigen Angriffe in der Mehrzahl auf bekannten Methoden, wie Phishing, Trojanern und Cookie Theft.

Nutzer, die sich vor diesen Angriffen schützen, stets auf dem aktuellen Stand bleiben und keine große Bedeutung für Hacker und Hackergruppen haben, müssen diese Art der Angriffe daher nur selten befürchten.

YouTubern ist zudem zu empfehlen, die Anmeldung in den Konten stets ordentlich durchzuführen, selbst wenn es lästig erscheint sich 50-Mal pro Tag an- und abzumelden, ein Angriff dieser Art ist nicht nur lästig, sondern kostet Zeit, Geld und besonders viele Nerven.